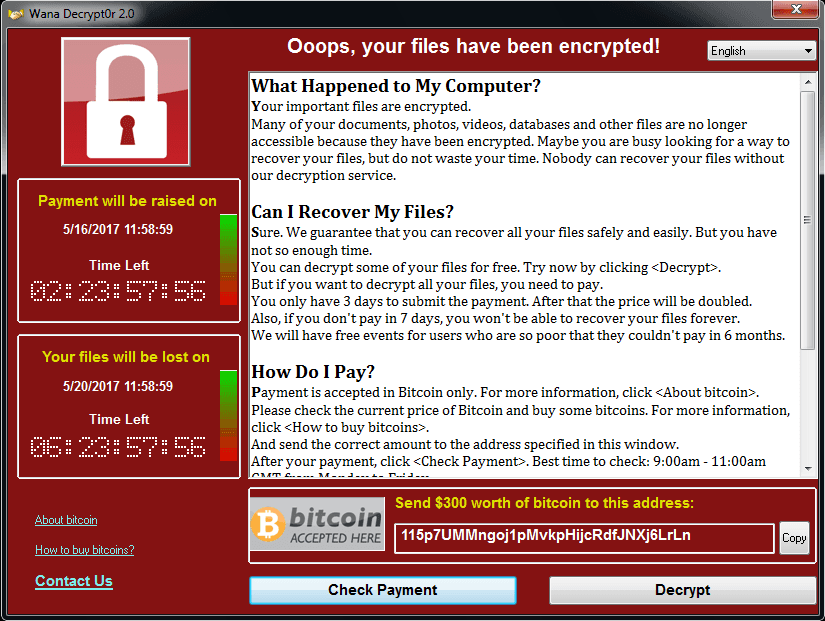

Dudo que no hayas escuchado nada acerca del ransomware que se propagó por todo el mundo el 12 de mayo del pasado año. Es una nueva variante de WannaCryptor (también conocido como WannaCry o WannaCrypt0r), detectada por ESET como Win32/Filecoder.WannaCryptor.D, que tiene funcionalidades de gusano y, por lo tanto, es capaz de comprometer las otras computadoras de la red a la que logra acceder.

Se vale de un exploit para aprovecharse de una vulnerabilidad en Windows; y si bien el parche para la misma está disponible desde marzo del 2017, no todos lo han instalado. En este artículo te presentamos una herramienta que te permitirá saber si tu sistema está efectivamente parcheado contra este exploit llamado EternalBlue.

¿Está mi sistema parcheado contra EternalBlue?

Más allá del caso particular de esta amenaza, deberías asegurarte de que tu computadora está parcheada contra EternalBlue; ten en cuenta que otros tipos o familias de malware podrían comenzar a usar este exploit en el futuro.

A tal fin, ESET puso a disposición la herramienta llamada EternalBlue Vulnerability Checker, disponible para su descarga y muy fácil de usar. Las instrucciones de uso están en su Base de Conocimiento.

La ola de ataques masivos que comenzó hace mas de un año, todavía no se detuvo, y marca un antes y un después en la historia del cibercrimen. Fue una suma de factores (y algo de negligencia) lo que permitió que este “ransomware” tuviera tanto impacto. De hecho, la noticia llegara a los medios masivos de comunicación tradicionales y preocupara a todos los niveles de usuarios, incluso aquellos que no suelen interesarse en las noticias de seguridad.

Veamos qué podemos aprender de este hecho y qué podría suceder a continuación.

EternalBlue y las capacidades de gusano de WannaCryptor

EternalBlue es el nombre del exploit que le permite a WannaCryptor autoreplicarse y propagarse rápidamente por la red infectada. Al parecer, fue desarrollado por la NSA y pertenece a la lista de archivos filtrados por el grupo Shadow Brokers, que había tratado de subastar esta “arma cibernética” el año pasado. Sin embargo, cambió de opinión ante la poca perspectiva de ganancia, y decidió vender las herramientas de la NSA en forma individual.

El 14 de marzo del 2017, Microsoft lanzó el boletín de seguridad MS17-010 que corregía vulnerabilidades críticas en el protocolo SMB. En ese entonces, no era evidente que el parche estaba relacionado de alguna manera con las herramientas de la NSA; recién se supo un mes después, el 14 de abril, cuando Shadow Brokers reveló lo que había robado.

El período entre que se parcheó y se hizo público el exploit dio lugar a especulaciones, pero lo cierto es que la situación era esta: la vulnerabilidad explotada por EternalBlue tenía una corrección disponible en Windows Update, mientras que el exploit en sí mismo también estaba público.

Así, comenzó la carrera entre parchear y explotar, y no fue casual que EternalBlue se usara de manera creciente a partir de ese momento.

El 12 mayo del mismo año, EternalBlue se convirtió en un componente importante del incidente de infección masiva. Los cibercriminales tenían todos los elementos en sus manos: el ransomware, WannaCryptor, que estaba activo desde principios de abril, y el exploit EternalBlue.

Aun así, los usuarios hogareños y especialmente las empresas podrían haber evadido el ataque de este ransomworm de muchas formas. Primero, dos meses antes del ataque masivo ya estaba disponible el parche contra la vulnerabilidad que explota EternalBlue. Si bien no está relacionado a las rutinas de cifrado del ransomware, bloquea el daño que un equipo pueda sufrir a causa de otro equipo de la misma red que se haya infectado.

Además, la protección proactiva instalada en el equipo, como una funcionalidad de exploit blocker o una solución antimalware actualizada, podría haber bloqueado la infección y detener el ataque en casos en que el malware hubiese logrado infiltrarse en la red.

Finalmente, algún grado de control sobre los datos que entran y salen de los equipos de una red podría haber sido de utilidad. Muchas compañías decidieron apagar sus computadoras y enviar a los empleados a sus casas, por miedo a que se vieran comprometidas. Sin embargo, si hubiesen logrado aislar los equipos de su red e implementar funcionalidades de detección, esa medida extrema (y contraproducente a los objetivos de una empresa) podría haber sido evitada.

¿Qué sigue ahora?

Hace poco mas de 6 meses salió la noticia del “kill switch” que podía poner fin a la propagación del ransomware. @MalwareTech descubrió que el malware hacía una petición HTTP que debía fallar antes de comenzar su rutina de cifrado. Dado que el dominio no estaba registrado, todas las peticiones fallaban y permitían al ransomware seguir su tarea maliciosa; sin embargo, tras analizar el código en busca de este dominio, el investigador británico pudo comprarlo por 10,69 dólares y redirigió las solicitudes a servidores que enviaban una respuesta. Así, se detuvo la propagación de la primera variante de este ransomworm.

Pero no tardaron en aparecer otras variantes. Primero, aparecieron nuevas versiones que evitaban usar ese dominio sobrescribiendo los datos binarios de la primera versión, usando herramientas como HEXEdit. Luego, se publicaron también versiones sin el kill switch.

Hasta ahora, las ganancias de este ataque no es nada comparado con el daño causado por la infección masiva. Nuevamente, se hizo evidente que la explotación de vulnerabilidades (no necesariamente 0-days) podría tener un impacto enorme en la operativa de una compañía.